© 2023. CC-BY-NC.

La clave para entender la utilidad de la red Tor está en ver cómo viaja la información en la red Tor y cómo varía cuando accedemos a Internet de forma habitual.

Cuando queremos acceder a un servicio de Internet, por ejemplo una página web, normalmente abrimos nuestro navegador, escribimos la dirección del sitio en cuestión y ¡listo!

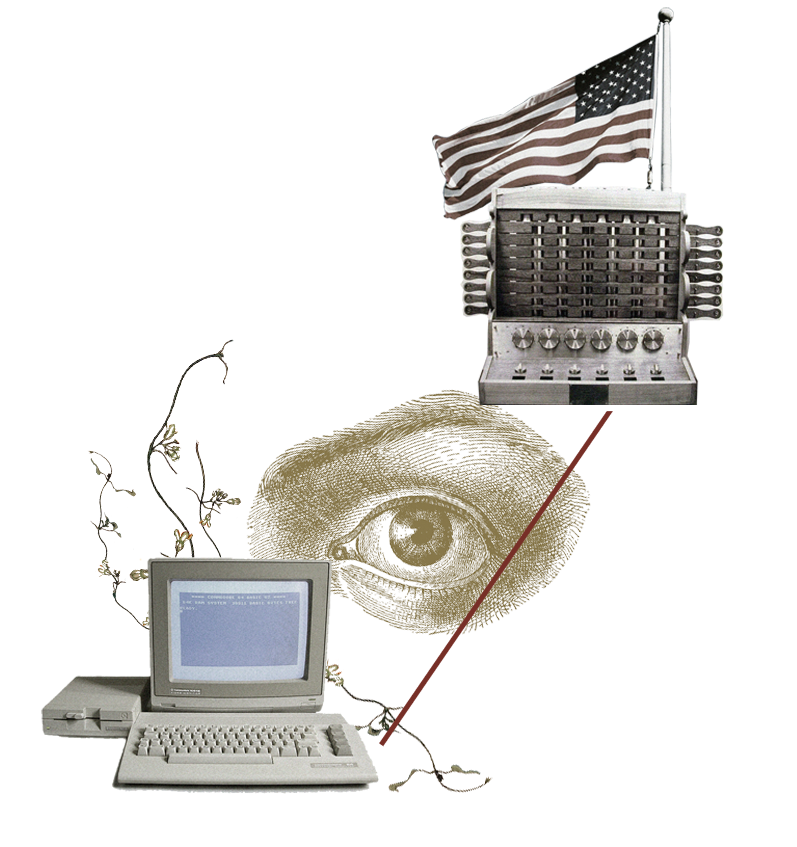

Sin embargo, acceder a Internet de esta forma tiene algunas desventajas:

Además de saber lo que hacemos y revisamos dentro de su sitio web, el servidor al que accedemos puede saber desde dónde lo estamos visitando: el país, la ciudad y la compañía que nos provee el servicio de internet son algunos de los datos que se pueden obtener mediante la dirección IP que se nos asigna al conectarnos a Internet, y que reduce considerablemente nuestra capacidad de visitar un sitio web de manera anónima.

Cualquiera que pueda intervenir la conexión, puede saber también cuál es nuestra dirección IP y qué servicio o sitio web estamos visitando, lo que puede ponernos en evidencia frente a un gobierno, o un empleador o el proveedor del servicio de Internet, etc.

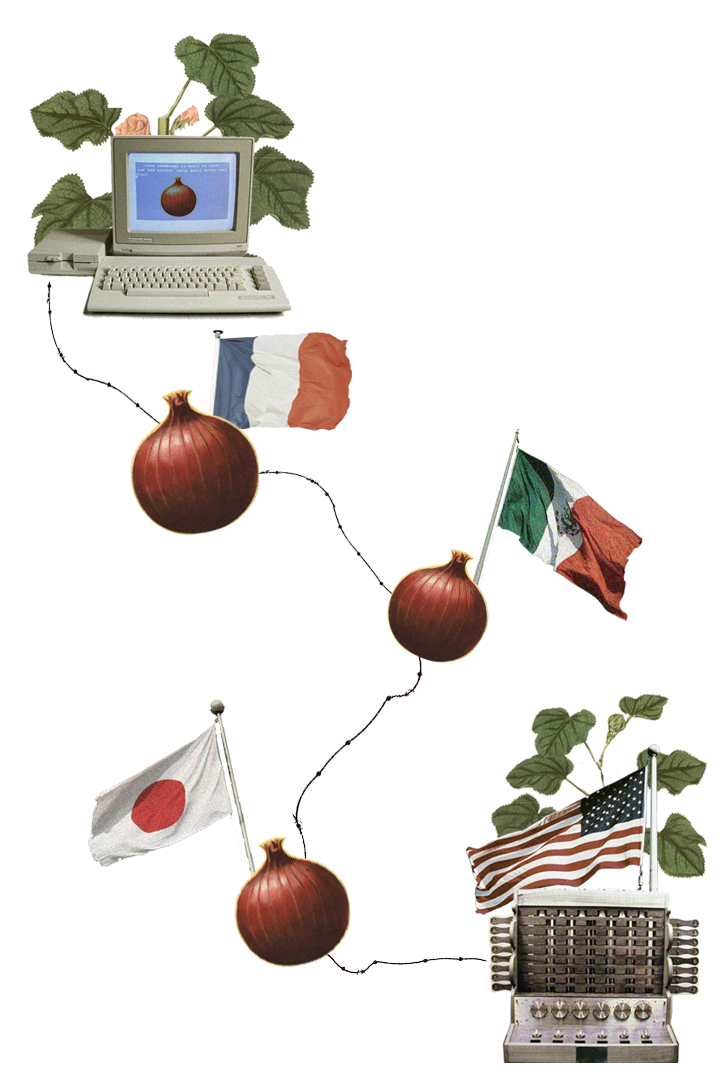

Cuando utilizamos la red Tor se establece una ruta de comunicación más compleja para llegar al sitio al que queremos acceder, poniendo tres nodos aleatorios de por medio.

Así, nuestra comunicación se maneja por capas (por eso el logo de Tor es una cebolla); cada nodo solo tiene información de la capa inferior y superior a la propia, sin tener acceso a las capas de otros niveles, que podrían ser el origen o el destino de la conexión. Con esta arquitectura se dificulta que un sitio web, o alguien monitoreando nuestra conexión, pueda identificarnos.

Además, nuestros datos viajan cifrados mientras están en el circuito de la red Tor, así que ningún nodo puede saber la ruta completa de la conexión. Por ejemplo, en el dibujo de arriba:

Y al final del proceso solo quien hace la solicitud puede saber cuáles son todos los nodos del circuito que está utilizando. Esto aumenta drásticamente la seguridad y el anonimato en nuestras conexiones.

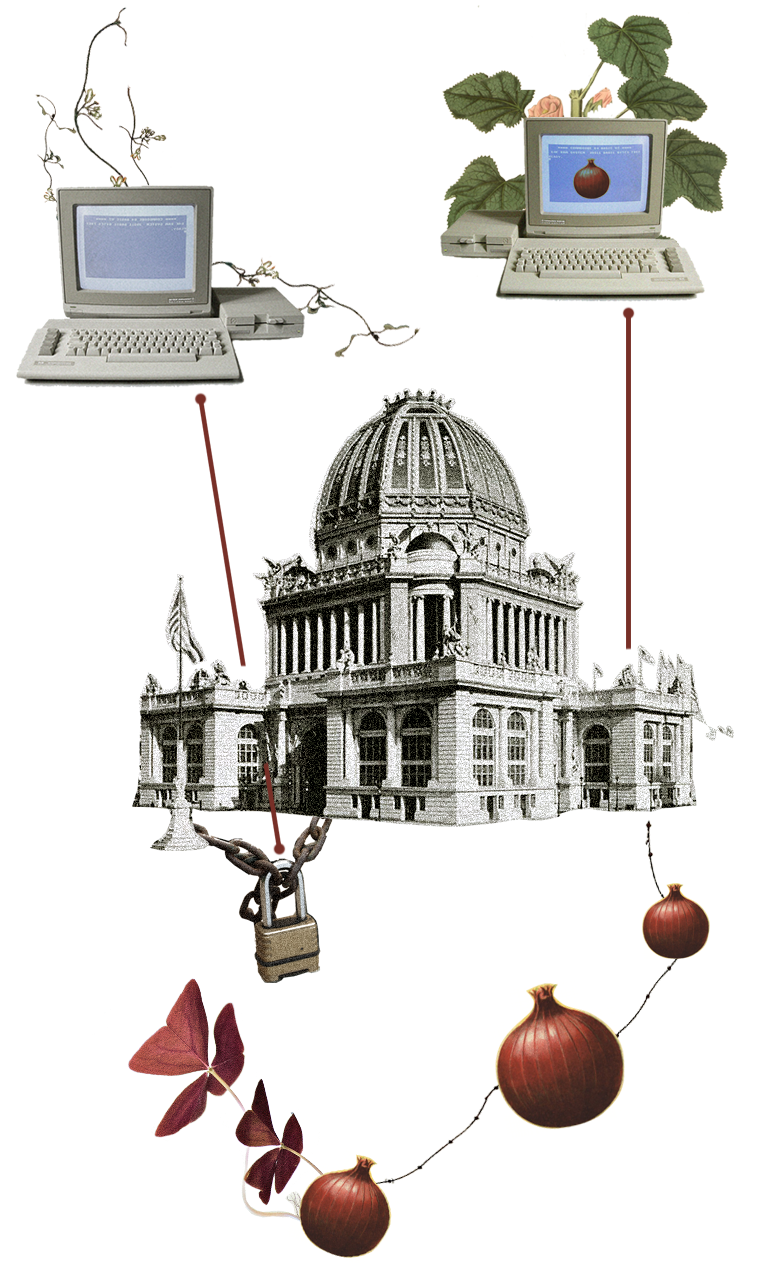

Existen algunas maneras de utilizar la red Tor que igual pueden revelar quienes somos al servicio que queremos acceder. Si te interesa saber más sobre esto puedes ver la Parte 4: Modelo de amenazas y consideraciones legales.

Analizando el funcionamiento de la red Tor podemos ver su utilidad en casos de censura o bloqueos de internet, donde por ejemplo, de forma deliberada un proveedor de servicio de internet o un gobierno bloquean el acceso a uno o varios recursos en internet. Las técnicas con que esto puede llevarse a cabo son variadas, sin embargo e independientemente de esto, si usamos la red Tor para conectarnos a estos servicios bloqueados entonces seremos capaces de acceder a ellos sin problemas (siempre y cuando el nodo final no sufra del mismo bloqueo).

Ahora que sabemos cómo funciona la red Tor, podemos explorar más profundamente cómo funcionan los distintos tipos de nodos