© 2023. CC-BY-NC.

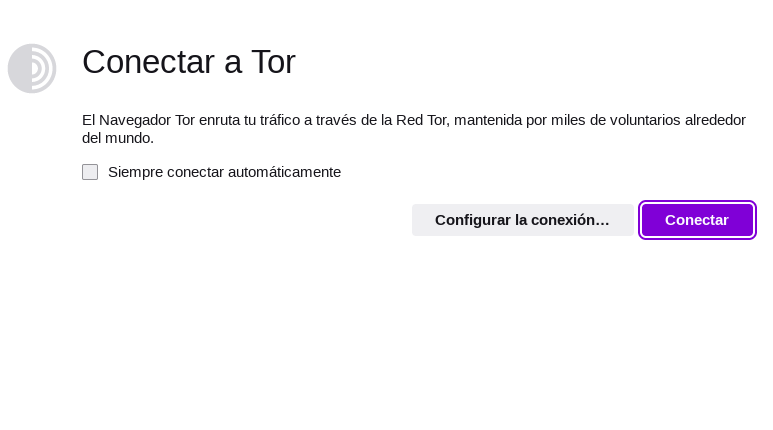

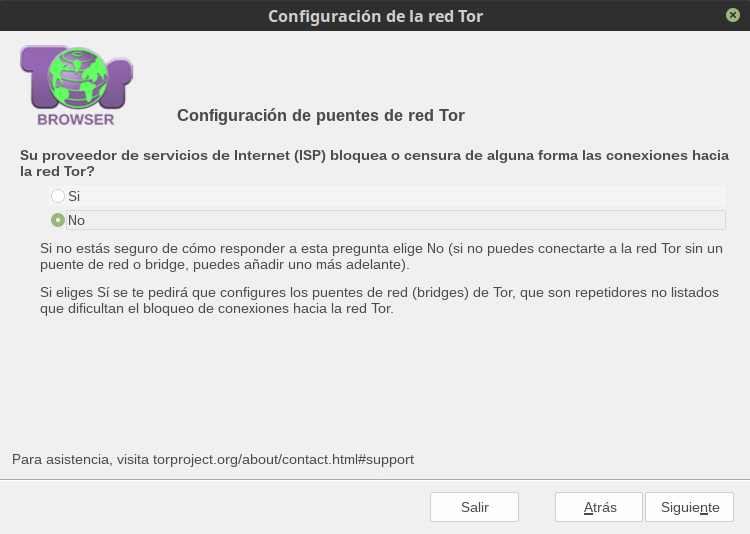

Si no puedas usar Tor como te propusimos en el paso anterior, probablemente en tu región el acceso a la red Tor está restringido. En este caso, cuando veas la pantalla de bienvenida al abrir el navegador puedes hacer clic en Configurar y seguir las instrucciones.

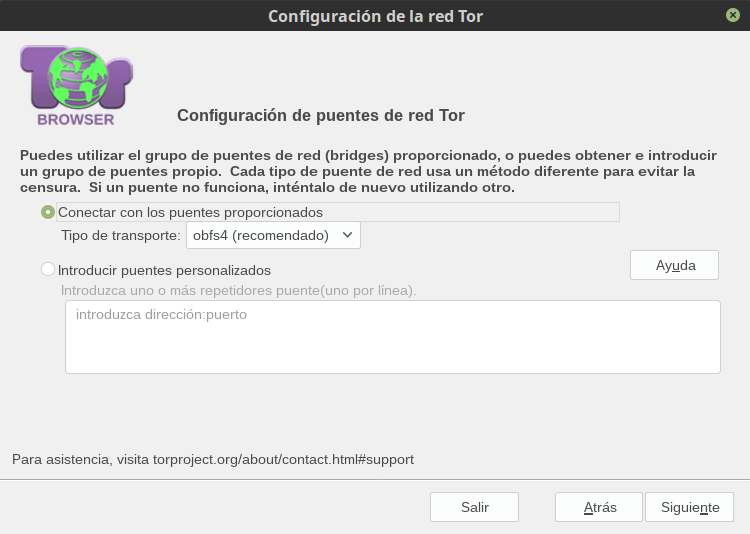

Lo que hace Tor en estos casos es utilizar una lista propia secreta de nodos de entrada que probablemente no se encuentren bloqueados y dejarnos acceder a su red a través de estos nodos, llamados “de puente” y que explicamos brevemente en la Parte 3: Tipos de nodos y describimos cómo configurarlos en la Parte 6.1.2: Nodos de salida, nodos de puente y avanzado.

Todo el tráfico de internet, ya sea web, de algún sistema de mensajería en particular o lo que se transmite cuando revisas tu correo electrónico desde un cliente en tu computador, puede identificarse debido a las características específicas como está estructurado. Lamentablemente algunos gobiernos y proveedores de servicio no solo bloquean las direcciones IP asociadas a la red Tor, sino que toman medidas un poco más avanzadas para monitorear y detectar tráfico de internet que corresponda a la red Tor.

Así, aunque no conozcan previamente las direcciones IP de los nodos puente de Tor, sí pueden bloquear estas conexiones impidiendo finalmente que los usuarios puedan conectarse a la red.

Es acá donde entran en juego los llamados pluggable transports, nada más y nada menos que las distintas maneras en que un nodo puente y un cliente Tor pueden disfrazar la conexión Tor y hacerla parecer otro tipo de tráfico de internet que probable e idealmente no genere alertas y no sea bloqueado por el proveedor del servicio de internet.

Son pluggable transports en plural porque existen varios métodos que se han generado y revisado para hacer pasar desapercibido el tráfico de Tor y además, en caso de que alguno de ellos sea finalmente identificable por la inspección de paquetes, pueda ser reemplazado por otro método que aún sea efectivo contra el bloqueo. Algunos de estos métodos actuales son: obfs4, fte, scramblesuit y meek. En lo que resta de la guía vamos a utilizar el protocolo obfs4 para configurar el nodo puente.